我好像挖到个波兰蠢驴的小彩蛋!

{{< featuredImage >}}

就在今天凌晨,CDPR 在 E3 微软发布会上展示了万众瞩目的《赛博朋克 2077》的最新预告片,并开启了预购

与新预告片一同发布的还有《赛博朋克 2077》典藏版的开箱视频:

{{< bilibili 55134840 >}}

视频的开头有一段运行命令行代码的场景。因为一般电影中都喜欢都是随便弄的一些没有意义的“代码”来装个样子,所以我一般也不会去在意这些。但谁料今天早上网不好,正好就卡到一个代码的场景上,这段代码瞬间就引起了我的注意:这不是我平常敲的命令吗?!!!

立马把进度条拉了回去,仔仔细细的看了一遍,才看懂 CDPR 加这几个场景的用意。

-

首先.用

nmap -sV扫描系统端口,发现2020号端口 (暗示 2020 年正式发售) -

然后用

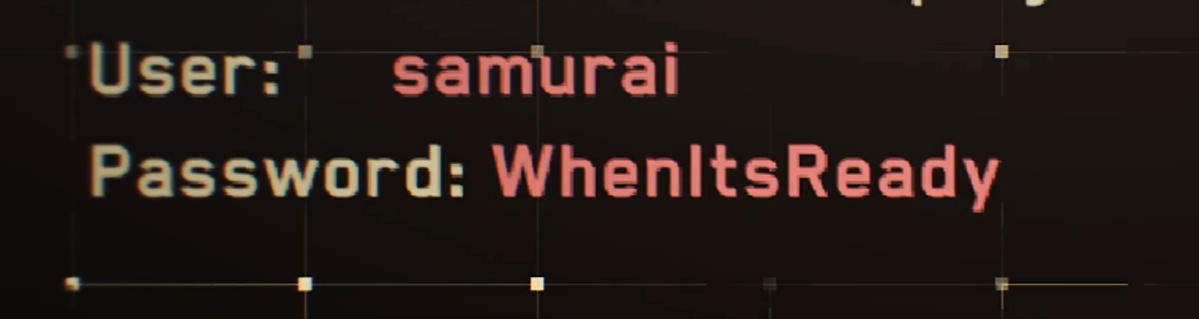

sshscan对 SSH 账号密码进行暴力破解,拿到用户名 (samurai)和密码 (WhenItsReady)

-

然后ssh进行连接,登录到服务器

-

ls -lt列出所有文件…

CDPR 用短短几十秒的时间给我们讲述了一个黑客黑进 CDPR,偷走终于资料的故事。

不得不佩服 CDPR 对细节的用心程度。

令我感兴趣的除了代码都是真的外还有命令中提到的主机地址 (internal-cdprojektred.com)、用户名和密码。既然命令都是真的,那么这些会不会也是真的呢?会不会真的能黑进去呢?!{{< spoiler >}}想多了 QAQ{{< /spoiler >}}

立马 PING 了一下,失败了。不过这也不能说明什么,说不定对面把 ICMP 的端口给封了。

$ ping -c 5 internal-cdprojektred.com

PING internal-cdprojektred.com (46.101.148.249) 56(84) bytes of data.

--- internal-cdprojektred.com ping statistics ---

5 packets transmitted, 0 received, 100% packet loss, time 45ms

随后我又尝试了一下 SSH 登录,居然成功了!不过立马就断开了连接。

$ ssh -p 2020 samurai@internal-cdprojektred.com

samurai@internal-cdprojektred.com's password:

Connection closed by 46.101.148.249 port 2020

我想这应该是 CDPR 留的一个小小的彩蛋吧!

这么细节的地方都能做到完美,我这里说波兰蠢驴天下第一应该没人有意见吧 |・ω・`)

{{< spoiler >}}还没有预定《赛博朋克 2077》的朋友,我相信你肯定是在等典藏版 |・ω・`){{< /spoiler >}}